Se predijo que algún día un virus se propagaría por Internet en menos de una hora. Esta predicción se hizo realidad a principios de 2003, cuando se desató el gusano del slammer. En los siguientes párrafos, discutiré qué ocurrió durante el ataque, qué sistemas eran vulnerables, y el alcance del daño causado. Luego, explicaré cómo se eliminó el virus y qué podría haberse hecho para evitar la infección. Las áreas finales de discusión se centrarán en los efectos a largo plazo de esta amenaza de red y algunas conclusiones que he sacado de mi investigación.

Aproximadamente a las 1230 a.m. EST del 25 de enero de 2003, el gusano del slammer fue recibido por su ‘ Primera víctima. Este gusano, también conocido como Sapphire o W32.Sqlexp, inmediatamente comenzó a generar clones de sí mismo e instruyó al sistema infectado para que consulten hosts aleatorios en Internet. Cada vez que una consulta golpeó a otro host vulnerable, ese host se infectaría y continuaría el mismo proceso de clon y escaneo. En tres minutos, había cincuenta y cinco millones de consultas de bases de datos que atraviesan Internet cada segundo. El gusano era tan rápido que infectó a los 75,000 anfitriones vulnerables en aproximadamente quince minutos. Con eso muchos anfitriones enviando escaneos aleatorios en todo el mundo, Internet fue prácticamente cerrado. La mayor parte del aumento del tráfico ocurrió en las primeras horas y se ralentizó sustancialmente al final del día. Sin embargo, el análisis de tráfico aún mostró restos del ataque durante la semana siguiente. Esto se debió principalmente al hecho de que algunos anfitriones recogieron el gusano cuando comenzaron a operar el lunes por la mañana. ¿Cómo pudo Slammer penetrar las defensas y moverse tan rápido?

El virus infectó un host al explotar un error en el software de la secuela de Microsoft (MS-SQL). Cualquier host conectado a Internet que ejecute una versión sin parpadear de MS-SQL Server 2000 fue vulnerable a este ataque. El gusano pudo extenderse tan rápido porque era muy pequeño, 404 bytes y se envió utilizando el Protocolo de datagrama de usuario (UDP). UDP es un protocolo de control de transferencia más rápido (TCP), porque no tiene conexión, lo que significa que el gusano no tuvo que esperar el reconocimiento de un host antes de continuar. Cuando el gusano del slammer encuentra un host, utiliza la vulnerabilidad del desbordamiento del búfer para ocultar sus ‘intenciones. La cadena inicial de caracteres en la solicitud contiene una serie de 01 para llenar los 128k de la memoria. Una vez que se llena la memoria, los bits restantes se desbordan y sobrescriben la pila de instrucciones. En este punto, el anfitrión es reprogramado para hacer lo que el autor del slammer había pretendido. Comenzó usando el tiempo del sistema como una dirección IP, luego reenvía una copia del código de gusano original a esa dirección. El host luego barajó los bits de la IP fabricada para crear una nueva dirección para otro avance. Este proceso continuó en forma de bucle para cada anfitrión infectado. Dado que estos hosts son servidores poderosos con conexiones de alta velocidad, es fácil ver cómo Internet podría inundarse en muy poco tiempo. ¿Cuáles fueron los efectos de esta rápida pieza de código malicioso?

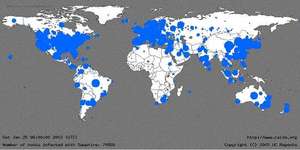

El resultado principal del gusano del slammer fue la negación del servicio (DOS) para muchos anfitriones en todo el mundo. El tráfico de gusanos era tan intenso, que los servidores de Internet no podían seguir el ritmo. Para una ilustración, la Figura 2 muestra una vista de Internet treinta minutos después del ataque capturado por el Centro de Control de la Red Akamai. Las líneas indican conexiones de servidor a servidor atascado. Para otra vista, la Figura 3 muestra cómo Slammer se había extendido por todo el mundo en los mismos treinta minutos. Si bien nada fue destruido en este ataque, se estimaron los ingresos perdidos alrededor de $ 1 mil millones. Corea del Sur fue el país más duro, donde 27 millones de personas perdieron el uso de Internet y los teléfonos celulares. En Australia, el sitio web American Express tuvo que estar cerrado durante varias horas y los clientes de Bank of America no pudieron usar 13,000 cajeros automáticos. Si bien Corea del Sur fue la más afectada, porque su red no es tan robusta, Estados Unidos tenía el mayor tráfico. Como resultado, varias empresas y agencias gubernamentales se vieron afectadas negativamente. Algunos de los problemas atribuidos al gusano incluyen: la planta de energía nuclear Davis-Besse en Ohio fue deshabilitada durante cinco horas, Continental Airlines tuvo que cancelar algunos vuelos, el país financiero en todo el país cerró su sitio web para el día y los operadores de emergencia de Seattle 911 habían tenido recurrir a operaciones manuales. Todos estos problemas creados por el slammer conducen a las siguientes preguntas. ¿Qué se hizo durante el brote para eliminar la amenaza y qué debería haberse hecho para evitarla por completo?

El gusano de los slammer se extendió tan rápido que era imposible que el personal de la red reaccionara lo suficientemente rápido como para evitar la contaminación. Sin embargo, la respuesta para eliminar el virus fue bastante sustancial. En una hora, la mayoría de los sitios habían instituido el filtrado del puerto 1434. Esta acción bloqueó el tráfico y permitió que esos sitios instalaran la solución para la vulnerabilidad. Una vez que todos los sitios habían sido reparados, la amenaza terminó. Esto nos lleva a la raíz del problema, que es la gestión de parches. La actualización de software para solucionar esta vulnerabilidad había estado disponible durante seis meses. Si todos los hosts SQL Server hubieran instalado el parche, Slammer sería un producto de nuestra imaginación. ¿Qué más podría haberse hecho para evitar Slammer?

En el mundo real, sabemos que todos no pueden instalar todos los parches requeridos debido a cualquier cantidad de restricciones de recursos. Sin embargo, hay otras medidas que podrían haberse tomado para mejorar la seguridad de la red de una corporación. Una área clave de preocupación es la presencia de puertas de traseros corporativos en sistemas seguros. Si bien algunas de esas puertas traseras son inevitables, es importante que cada negocio tenga una sólida postura de seguridad. Un ejemplo de este tipo de postura proviene de los sistemas Cisco. Han instituido un conjunto de mejores prácticas de seis fases que los ayudaron a evitar la contaminación de los slammer. Resumiré estas fases en la tabla a continuación:

Preparación

Tener las personas, procesos, procedimientos, arquitectura y herramientas en su lugar.

Identificación </ P>

Productos y tecnologías utilizadas en enrutadores ayudan a identificar el tráfico anormal.

Clasificación

El conocimiento de la arquitectura y los patrones de tráfico ayuda a clasificar las amenazas.

TraceBack

permite la identificación de todas las fuentes de ataque potencial, como VPN o computadoras portátiles.

reacción

Cisco usó inmediatamente listas de control de acceso en toda su red. </ P>

Postmortem

realizadas sesiones diarias durante 2 semanas, discutió el estado y las lecciones aprendidas

Ahora que sabemos cómo se podría evitar Slammer, veamos el largo plazo Ramificaciones de este ataque.

Si bien el ataque causó mucho pánico y trajo consigo un precio saludable, no hubo realmente ningún efecto negativo a largo plazo. El gusano fue prácticamente eliminado en muy poco tiempo y no fue destructivo en la naturaleza. En mi opinión, veo muchos efectos positivos de esta amenaza de red. Creo que el gusano del slammer ayudó a “despertar” a muchas corporaciones al hecho de que este tipo de amenaza existe y que necesitan tomarlo en serio. Este gusano podría haber tenido una carga salarial muy destructiva y causar daños inauditos. Podría haberse lanzado durante la Semana de Negocios y causó mucho más estragos. ¿Quién sabe cuáles podrían haber sido los ingresos perdidos? Por lo tanto, debe considerarse una lección relativamente barata que provocó una mayor conciencia y, sin duda, una postura de seguridad mejorada para muchas empresas en todo el mundo.

En conclusión, debemos darnos cuenta de que la amenaza es real. Las vulnerabilidades de software pueden ser una puerta abierta a un cierre del mundo en línea. A medida que el mundo telefónico se fusiona con Internet, el mundo dependerá cada vez más de la conectividad en línea en todos los ámbitos de la vida. Estas nuevas tecnologías también brindan nuevas oportunidades para el comportamiento malicioso. La seguridad contra estas amenazas es de suma importancia.

Ahora, resumiré los párrafos anteriores. Miramos los eventos que rodean el gusano del slammer y qué sistemas eran susceptibles. Luego, expliqué los daños causados durante el ataque. Seguí con el método utilizado para eliminar el virus y proporcioné una descripción detallada de las formas en que podría haberse evitado. Y finalmente, discutí los efectos a largo plazo causados por el ataque, incluidas mis propias conclusiones sacadas. Desafortunadamente, la naturaleza humana dicta que el comportamiento malicioso es inevitable. La pregunta es, ¿cómo lidiaremos con ella?

referencias

boutin, Paul. slammed! julio de 2003. 22 de septiembre de 2005. http://www.wired.com/wired/archive/11.07/slammer.html>

Moore, Paxson, Savage, Shannon , Staniford y Weaver. la propagación del gusano de zafiro/slammer . 22 de septiembre de 2005. http://www.caida.org/outreach/papers/2003/sapphire/sapphire.html>

Beverly, Robert. MS-SQL Slammer/Sapphire Traffic Traffic Analysis . 20 de septiembre de 2005. http://momo.lcs.mit.edu/slammer/>

Poulsen, Kevin. Slammer Worm Crasled Ohio Nuke Plant Network . 19 de agosto de 2003. 21 de septiembre de 2005. http://www.securityfocus.com/news/6767/>

Barry, David. Protección proactiva. 2004. 23 de septiembre de 2005. http://www.cisco.com/warp/public/784/packet/jan04/pdfs/pk16108b_sps.pdf>